Tag : Positive Technologies,уязвимости

Специалисты Positive Technologies поделились результатами тестирований на проникновение, проведенных в 2023 году (пентестов); работы по тестированию на проникновение проводились в 28 организациях, в отчёте приведены итоги работ в тех организациях, которые дали согласие на публикацию обезличенных данных.

Практически во всех компаниях, где проводилось внутреннее тестирование, злоумышленники могут установить полный контроль над IT-инфраструктурой. Минимальный срок проникновения в локальную сеть составил один день.

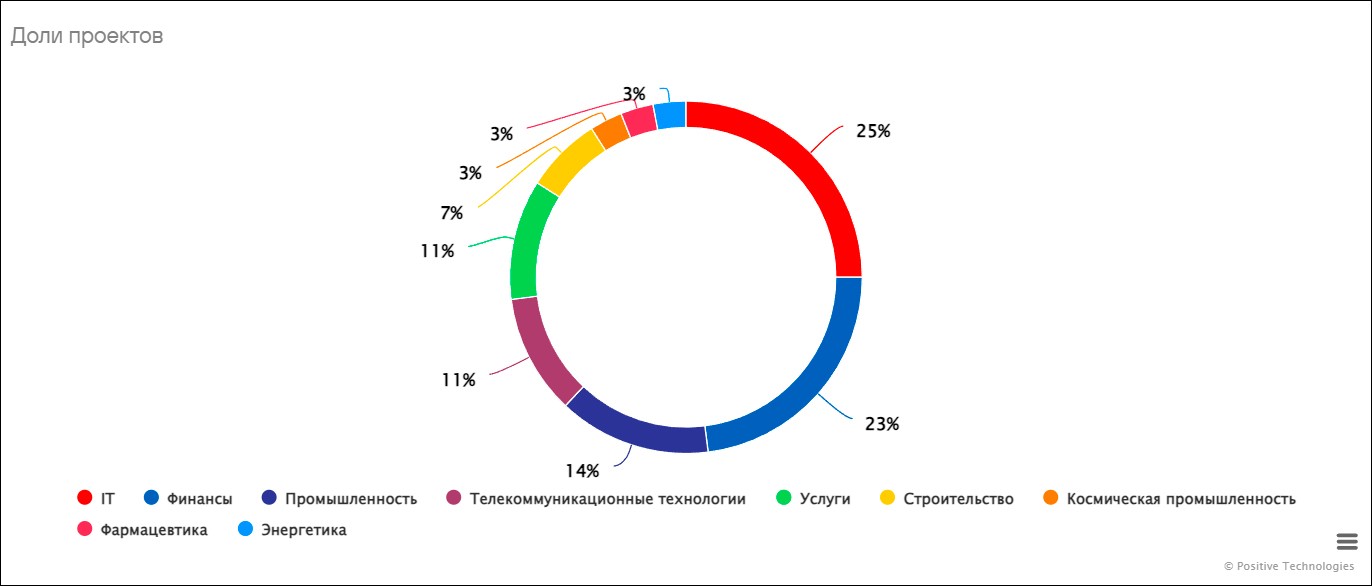

Работы по тестированию на проникновение проводились исследователями команды PT SWARM в компаниях из различных отраслей, таких IT, финансы, промышленность, сфера услуг, телекоммуникации и ряд других. Цель тестирования — определить, сможет ли внешний или внутренний злоумышленник успешно атаковать организацию и реализовать недопустимое для бизнеса событие.

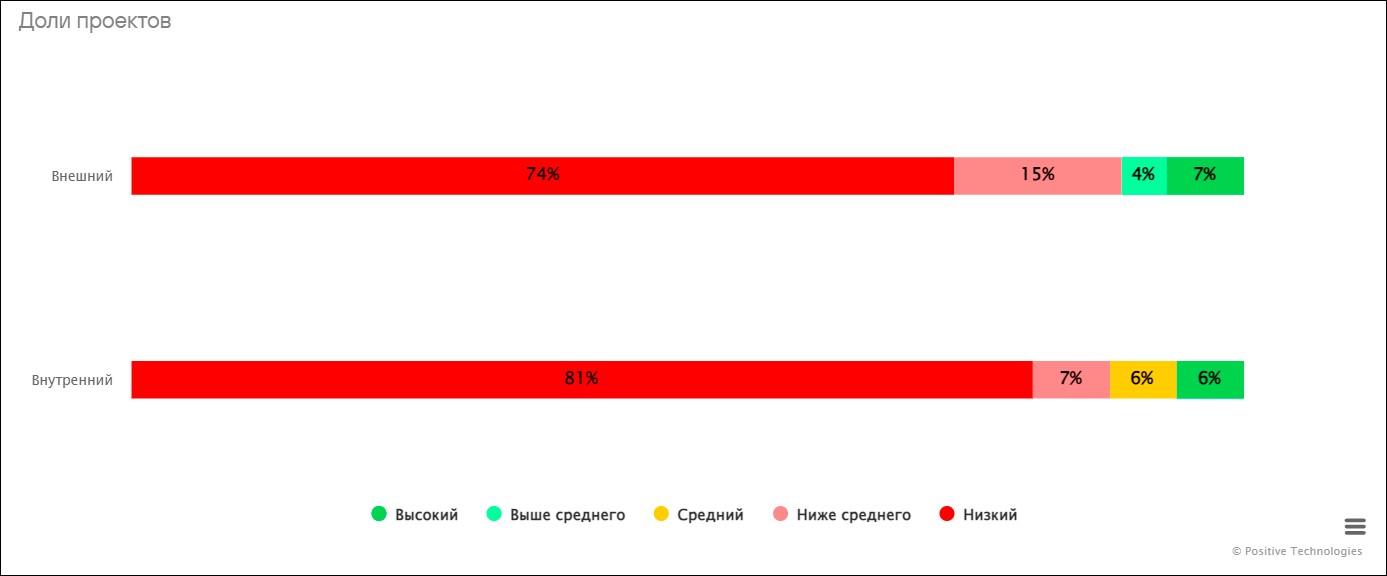

Тестирование показало, что в 63% организаций злоумышленник с низкой квалификацией может проникнуть в локальную вычислительную сеть (ЛВС) извне, а в такой же доле организаций низкоквалифицированный внутренний нарушитель может получить полный контроль над IT-инфраструктурой. В 96% проектов организации оказались уязвимыми перед злоумышленниками, которые могут проникнуть в их внутреннюю сеть. Самое быстрое проникновение в ЛВС было осуществлено в первый день начала работ. В среднем специалистам требовалось 10 дней для получения доступа.

Почти во всех компаниях удалось получить учетные данные сотрудников и получить несанкционированный доступ к важной конфиденциальной информации, включая интеллектуальную собственность и служебную переписку. А также установить полный контроль над инфраструктурой. Например, в одном проекте специалисты добились получения максимальных привилегий в домене Active Directory за 6,5 часов, в остальных этот показатель варьировался от 1 до 7 дней.

«Во всех организациях, где исследователи PT SWARM проводили внутреннее тестирование, удалось получить максимальные привилегии в домене, — говорит Григорий Прохоров, аналитик Positive Technologies. — В 90% случаев была верифицирована возможность реализации недопустимых событий, причем для этого не всегда требовался полный контроль над ИТ-инфраструктурой. Например, даже в компании, где не удалось проникнуть в ЛВС, была подтверждена возможность несанкционированного доступа к базе данных с персональными данными более 460 тысяч пользователей».

Чтобы добиться киберустойчивости, компании необходимо не только проводить тестирования на проникновение, но и поддерживать IT-инфраструктуру в постоянной готовности к отражению атак. Для этого эксперты Positive Technologies рекомендуют организациям непрерывно оценивать и контролировать защищенность критически важных активов через выявление и усложнение потенциальных маршрутов передвижения злоумышленников. Чтобы превентивно принимать меры по усилению защиты, необходимо использовать решения для автоматизации этих процессов.