Tag : биометрия,биотерминал,лаборатория Касперского,распознавание лиц

«Лаборатория Касперского» выявила многочисленные уязвимости в биометрическом терминале китайского производителя ZKTeco, работающего на глобальном рынке; эти уязвимости могут использоваться для обхода системы контроля физического доступа в охраняемые места, для кражи биометрических данных, внесения изменений в ПО и установки бэкдоров, сообщает ЛК во вторник.

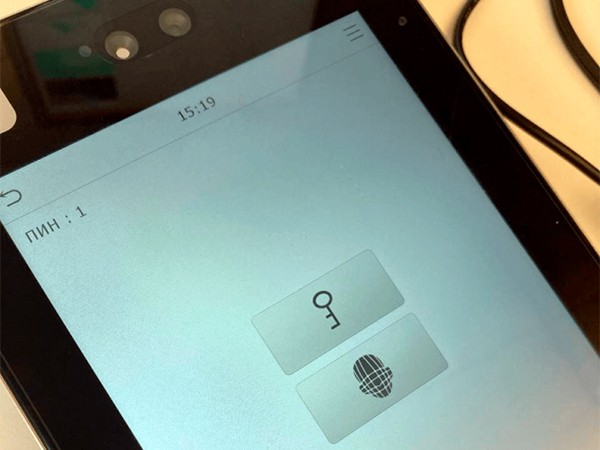

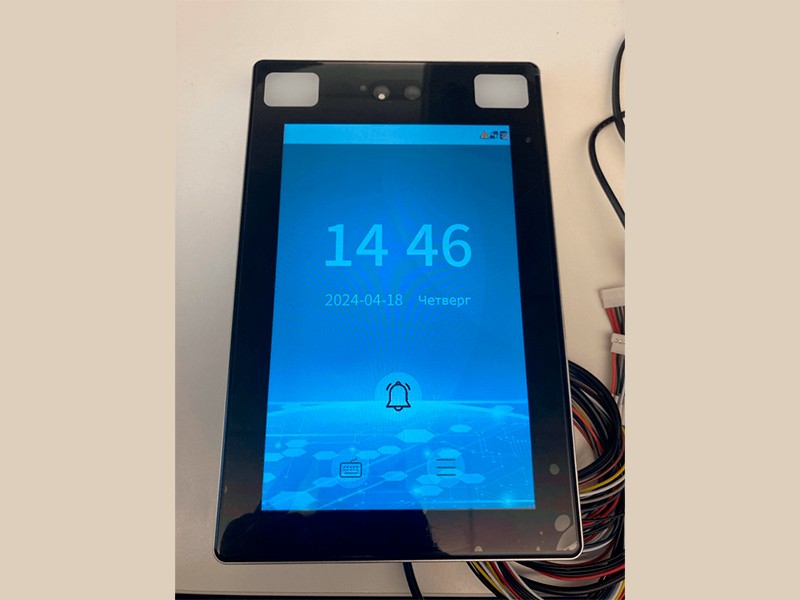

Биометрические терминалы учёта рабочего времени – устройства, предназначенные для контроля за посещением сотрудников мест работы. У терминала обычно имеется дисплей для отображения информации о зарегистрированном событии (например, времени прихода на работу), клавиатура с возможностью указать тип события или ввести код доступа пользователя. Поддерживаются четыре способа аутентификации: биометрический (изображение лица, отпечатки пальцев), по паролю, электронному пропуску или QR-коду.

Биометрические считыватели, о которых идёт речь, широко используются в самых разных отраслях по всему миру — от атомных электростанций и производств до офисов и организаций сферы здравоохранения. В них могут храниться биометрические данные тысяч людей.

Эксперты «Лаборатории Касперского» сгруппировали все найденные уязвимости и зарегистрировали их, предварительно сообщив о них производителю.

Физический доступ в закрытые зоны

Уязвимость, позволяющая злоумышленникам получать физический доступ в закрытые зоны, может быть использована для кибератак на основе SQL-инъекции. Злоумышленники могут внедрить данные в QR-код для доступа в те места, куда не попасть без авторизации. Если терминал начнёт обрабатывать запрос, содержащий такой вредоносный QR-код, база данных ошибочно идентифицирует его как исходящий от последнего авторизованного легитимного пользователя.

Помимо замены QR-кода существует ещё одна потенциальная возможность «обмануть» систему и получить доступ в закрытые охраняемые зоны. Если злоумышленник получит доступ к базе данных устройства, он может использовать другие уязвимости, чтобы скачать фотографию легитимного пользователя, распечатать её и использовать для обмана камеры устройства. Фотография обязательно должна быть распечатана или выведена на экран телефона, а тепловые датчики на биометрическом терминале — отключены. Однако такой метод всё равно представляет собой серьёзную угрозу, поясняют в ЛК.

Кража биометрических данных и установка бэкдоров

Другая группа уязвимостей предоставляет потенциальному злоумышленнику доступ к любому файлу в системе с возможностью извлечь его. Атакующие могут получить доступ к конфиденциальным биометрическим данным пользователей и хэшам паролей, а в дальнейшем компрометировать корпоративные учётные данные.

Внесение изменений в базу данных устройства

Ещё одна группа уязвимостей позволяет вносить изменения в базу данных биометрического считывателя. Таким образом злоумышленники могут загружать в неё собственные данные, например фотографии, то есть самостоятельно добавлять себя в список авторизованных пользователей и затем проходить в защищаемую зону. Эта же группа уязвимостей позволяет заменять исполняемые файлы, что делает возможным создание бэкдора.

Взятие устройства под контроль

Другие две группы уязвимостей позволяют выполнять произвольные команды или код на устройстве, предоставляя злоумышленнику полный контроль с наивысшим уровнем привилегий. Это означает, что устройство может быть использовано для проведения атак на другие сетевые узлы, с угрозой для всей корпоративной инфраструктуры.

Для предотвращения атак с использованием перечисленных уязвимостей «Лаборатория Касперского» советует предприятиям, где используются такие модели терминалов:

См. также: Наталья Касперская порекомендовала гражданам «ни в коем случае не сдавать биометрические данные» >>>